O cartel de drogas em Sinaloa, no México, invadiu o telefone de um oficial oficial do FBI investigando o rei Joaquín “El Chapo” Guzmán como parte de uma campanha de vigilância “para intimidar e/ou matar fontes em potencial ou testemunhas cooperantes”, de acordo com um relatório publicado recentemente do Departamento de Justiça.

O relatórioque citou um “indivíduo conectado ao cartel”, disse um hacker contratado pelo seu melhor latão “ofereceu um menu de serviços relacionados à exploração de telefones celulares e outros dispositivos eletrônicos”. O hacker contratado observou “’pessoas de interesse’ para o cartel, incluindo o adido jurídico assistente do FBI, e depois foi capaz de usar o [attache’s] Número de telefone celular para obter chamadas feitas e recebidas, bem como dados de geolocalização, associados ao [attache’s] telefone.”

“De acordo com o FBI, o hacker também usou o sistema de câmeras da Cidade do México para seguir o [attache] através da cidade e identifique as pessoas o [attache] reuniu -se com o relatório fortemente redigido.

O relatório não explicou o que significa técnico que o hacker usou.

Ameaça existencial

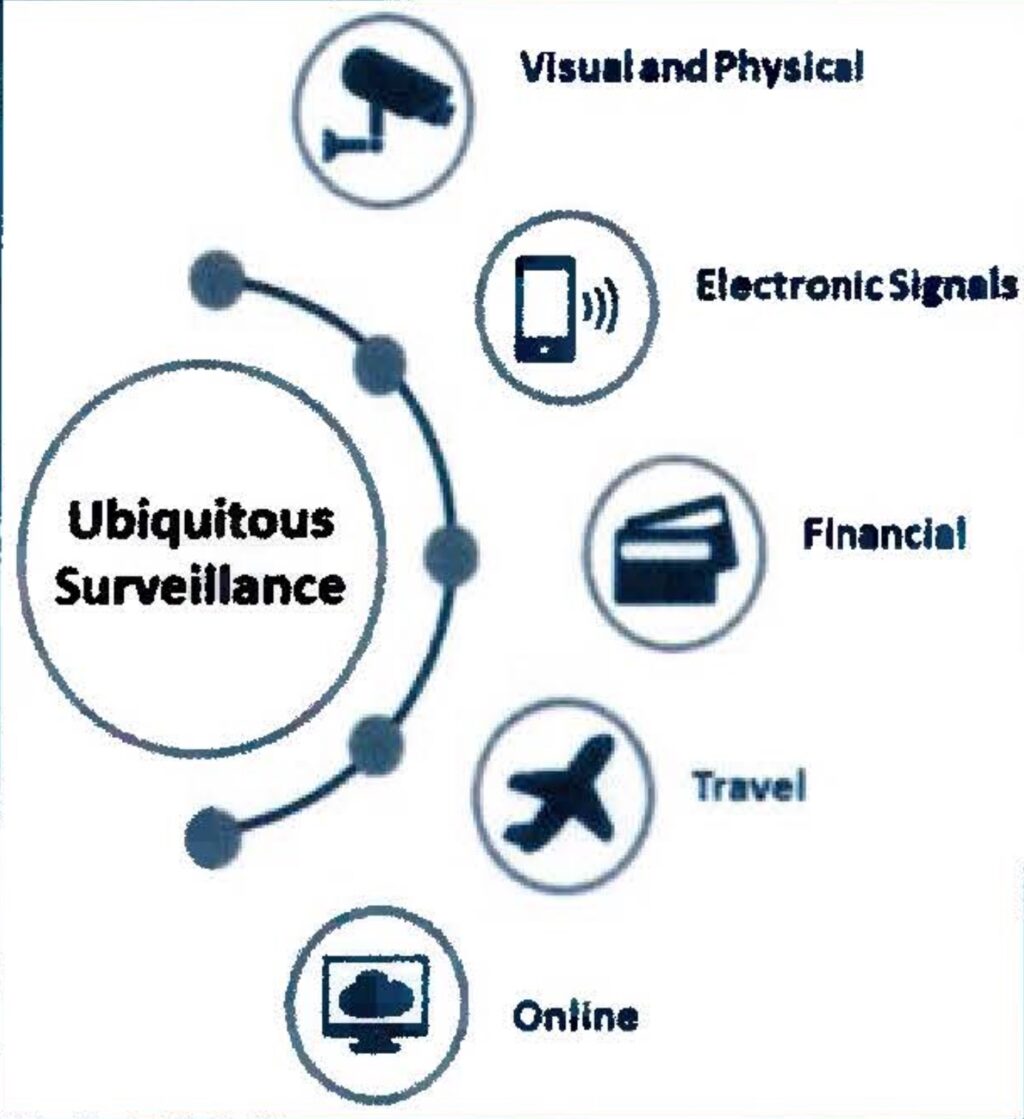

O relatório disse que o incidente de 2018 foi um dos muitos exemplos de ameaças de “vigilância técnica onipresente” que o FBI enfrentou nas últimas décadas. O UTS, como o termo é abreviado, é definido como a “coleta generalizada de dados e aplicação de metodologias analíticas com o objetivo de conectar pessoas a coisas, eventos ou locais”. O relatório identificou cinco vetores da UTS, incluindo sinais visuais e físicos, eletrônicos, financeiros, viagens e online.

Crédito: Departamento de Justiça

Embora a ameaça da UTS tenha sido de longa data, disseram os autores do relatório, os recentes avanços em ferramentas de hackers e vigilância disponíveis comercialmente estão facilitando essa vigilância para nações menos sofisticadas e empresas criminais. Fontes dentro do FBI e CIA chamaram a ameaça de “existencial”, disseram os autores do relatório

Um segundo exemplo de investigações do FBI que ameaçam a UTS quando o líder de uma família criminal organizada suspeitava de um funcionário de ser um informante. Na tentativa de confirmar a suspeita, o líder pesquisou registros de chamadas do telefone celular do funcionário suspeito para números de telefone que possam estar conectados à aplicação da lei.